Grup Peretas Lazarus Targetkan Web Server IIS

-

MauCariApa.com

MauCariApa.com - 03/07/2023

Lazarus terutama termotivasi secara finansial, dengan banyak analis percaya bahwa aktivitas jahat para peretas membantu mendanai program pengembangan senjata Korea Utara. Namun, kelompok tersebut juga terlibat dalam beberapa operasi spionase. Taktik terbaru untuk menargetkan server Windows IIS ditemukan oleh peneliti Korea Selatan di AhnLab Security Emergency Response Center (ASEC).

Serangan pada server IIS

Server web Windows Internet Information Services (IIS) digunakan oleh organisasi dengan berbagai ukuran untuk menghosting konten web seperti situs, aplikasi, dan layanan, seperti Microsoft Exchange Outlook di Web.

Ini adalah solusi fleksibel yang telah tersedia sejak peluncuran Windows NT, mendukung protokol HTTP, HTTPS, FTP, FTPS, SMTP, dan NNTP.

Namun, jika server dikelola dengan buruk atau kedaluwarsa, mereka dapat bertindak sebagai titik masuk jaringan bagi peretas.

âš ï¸

Registrasi dan akses semua konten di situs ini, termasuk konten khusus anggota. Gratis!

Sebelumnya, Symantec melaporkan tentang peretas yang menyebarkan malware di IIS untuk menjalankan perintah pada sistem yang dilanggar melalui permintaan web, menghindari deteksi dari alat keamanan.

Laporan terpisah mengungkapkan bahwa grup peretasan bernama ‘Cranfly’ menggunakan teknik kontrol malware yang tidak diketahui dengan menggunakan log server web IIS.

Serangan Lazarus di IIS

Lazarus pertama mendapatkan akses ke server IIS menggunakan kerentanan yang diketahui atau kesalahan konfigurasi yang memungkinkan pelaku ancaman membuat file di server IIS menggunakan proses w3wp.exe.

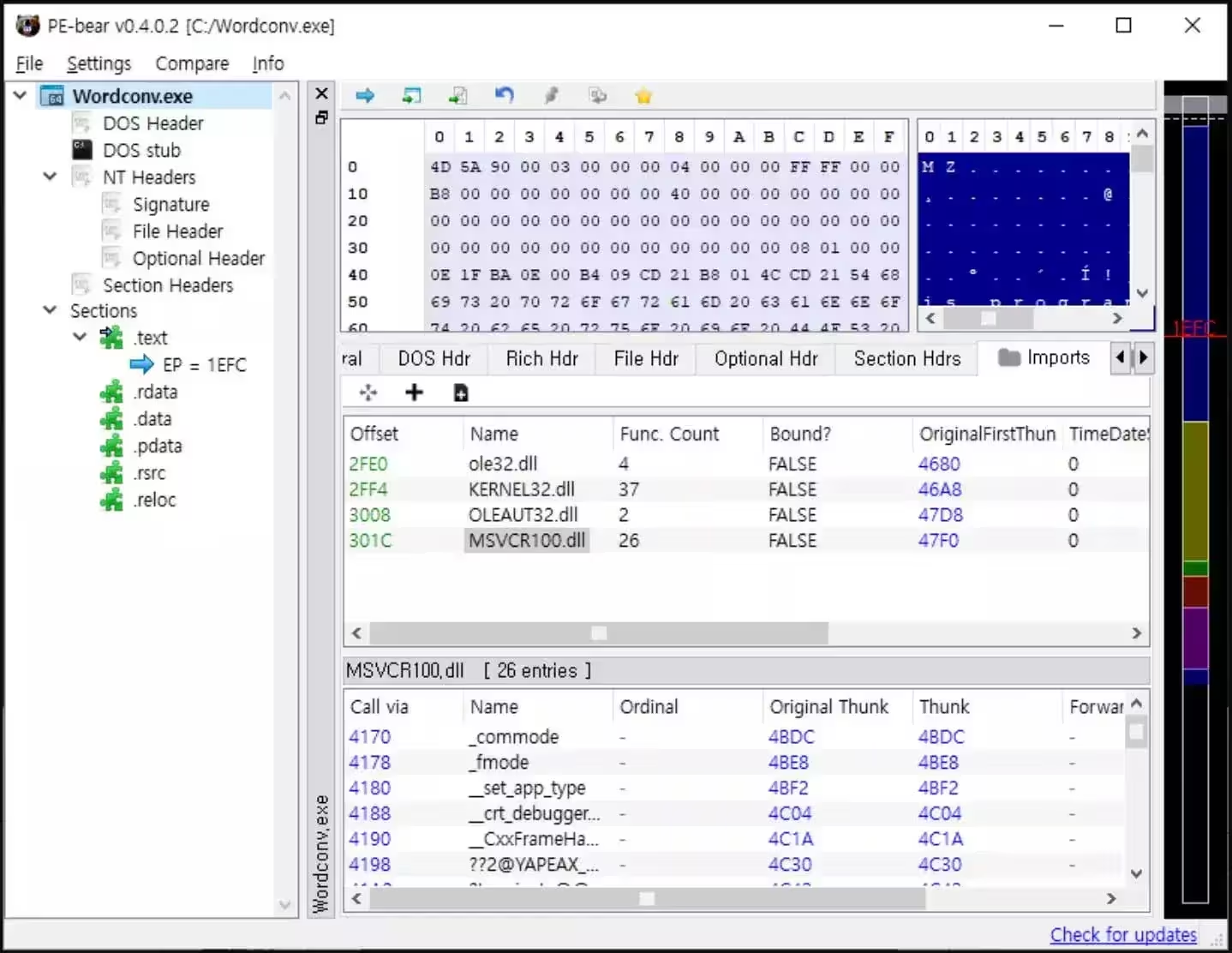

Peretas menjatuhkan ‘Wordconv.exe,’ file resmi yang merupakan bagian dari Microsoft Office, DLL berbahaya (‘msvcr100.dll’) di folder yang sama, dan file yang disandikan bernama ‘msvcr100.dat.’

Setelah meluncurkan ‘Wordconv.exe,’ kode berbahaya dalam DLL dimuat untuk mendekripsi executable yang dikodekan Salsa20 dari msvcr100.dat dan menjalankannya di memori di mana alat antivirus tidak dapat mendeteksinya.

Import DLL list on ‘Wordconv.exe’ (ASEC)

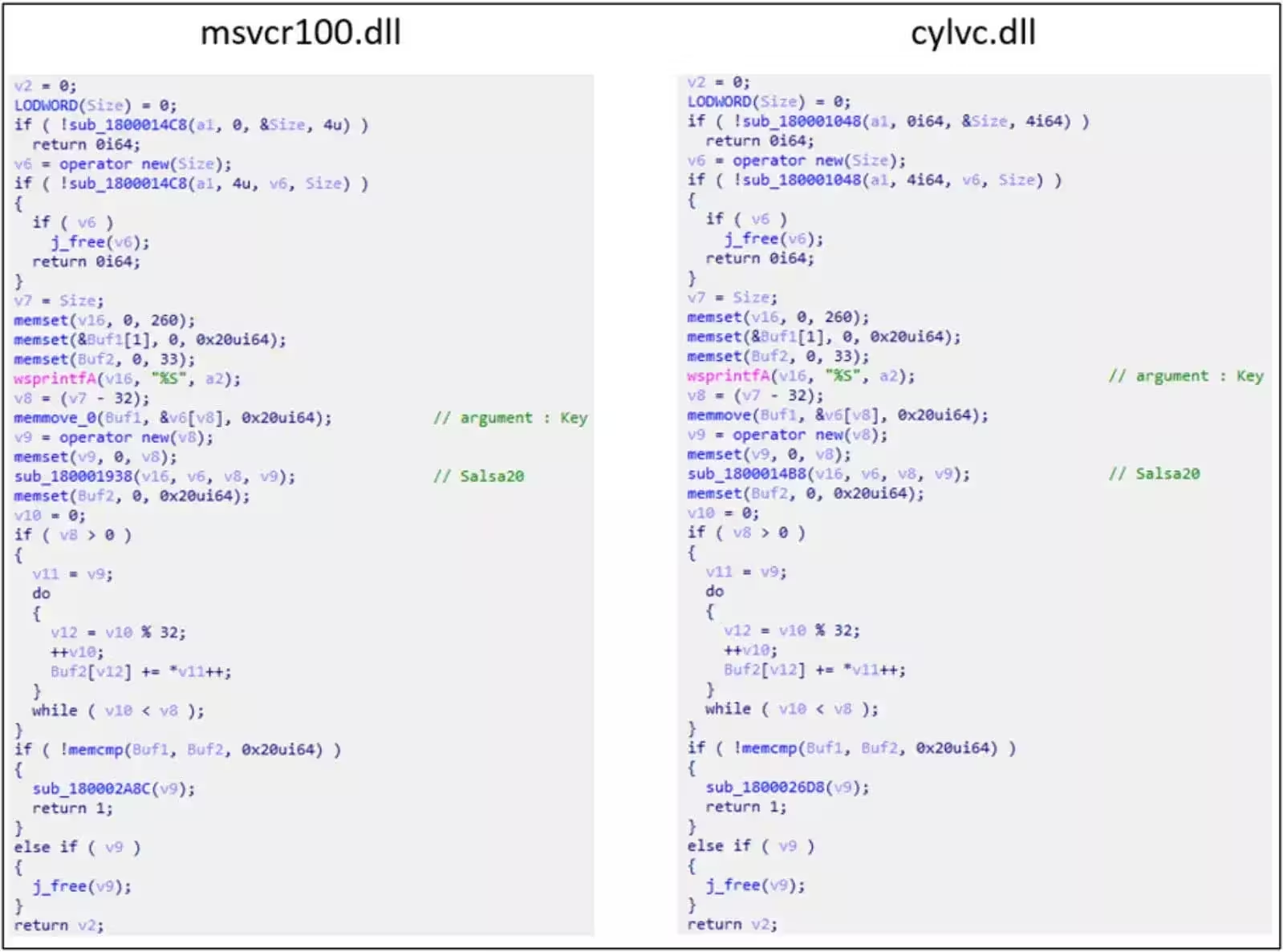

ASEC telah menemukan beberapa kesamaan kode antara ‘msvcr100.dll’ dan malware lain yang diamati tahun lalu, ‘cylvc.dll,’ yang digunakan oleh Lazarus untuk menonaktifkan program anti-malware menggunakan teknik “bawa driver rentan Anda sendiri”.

Karenanya, ASEC menganggap file DLL yang baru ditemukan sebagai varian baru dari malware yang sama.

Code comparison between the two variants (ASEC)

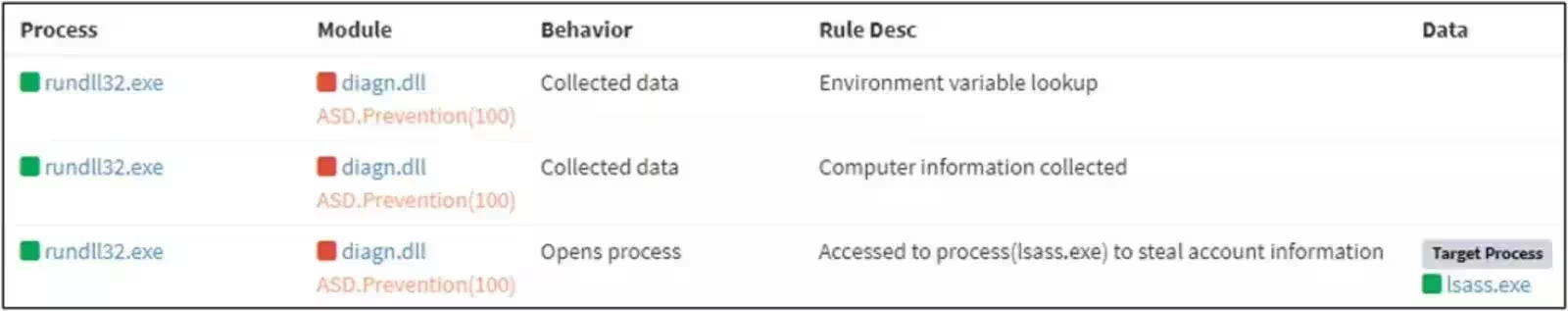

Pada fase kedua serangan, Lazarus membuat malware kedua (‘diagn.dll’) dengan mengeksploitasi plugin Notepad++.

Malware kedua itu menerima muatan baru yang disandikan dengan algoritme RC6 kali ini, mendekripsinya menggunakan kunci berkode keras, dan mengeksekusinya di memori untuk penghindaran.

ASEC tidak dapat menentukan apa yang dilakukan muatan ini pada sistem yang dilanggar, tetapi ASEC melihat tanda-tanda dumping LSASS yang mengarah ke aktivitas pencurian kredensial.

Log of ‘diagn.dll’ activity (ASEC)

Langkah terakhir serangan Lazarus adalah melakukan pengintaian jaringan dan pergerakan lateral melalui port 3389 (Remote Desktop) menggunakan kredensial pengguna yang valid, yang mungkin dicuri pada langkah sebelumnya.

Namun, ASEC belum mengungkap aktivitas jahat lebih lanjut setelah penyerang menyebar secara lateral di jaringan.

Karena Lazarus sangat bergantung pada DLL sideloading sebagai bagian dari serangan mereka, ASEC merekomendasikan agar organisasi memantau eksekusi proses yang tidak normal.

“Secara khusus, karena kelompok ancaman terutama menggunakan teknik pemuatan sisi DLL selama infiltrasi awal mereka, perusahaan harus secara proaktif memantau hubungan eksekusi proses yang tidak normal dan mengambil tindakan pencegahan untuk mencegah kelompok ancaman melakukan aktivitas seperti eksfiltrasi informasi dan pergerakan lateral, ” menyimpulkan laporan ASEC.